martes, 21 de abril de 2009

lunes, 20 de abril de 2009

Pstools

Estas herramientas son:

- PsExec - ejecuta procesos de forma remota.

- PsFile - muestra los archivos abiertos en un equipo remoto.

- PsGetSid - muestra el SID del equipo o usuario.

- PsInfo - muestra información del sistema.

- PsKill - finaliza procesos por nombre o ID del proceso.

- PsList - lista todos los procesos que se están ejecutando.

- PsLoggedOn - muestra quien está logueado localmente en el equipo o por recurso compartido.

- PsLogList - realiza una copia del historial de eventos.

- PsPasswd - cambia la contraseña de las cuentas de usuario.

- PsService - muestra los servicios y su estado.

- PsShutdown - apaga o reinicia un equipo de forma remota.

- PsSuspend - suspende procesos.

Por ejemplo podriamos obtener la shell (consola) de un sistema remoto de la siguiente manera:

C:\>psexec \\Nombre_Equipo -u Usuario -p Contraseña cmd.exe

Apagar un servidor remoto:

C:\>psshutdown \\Nombre_Equipo -u Usuario -p Contraseña

Sysinternals fue comprado por Microsoft y se puede descargar gratuitamente desde aquí.

domingo, 19 de abril de 2009

PING [en un juego] = LAG

lag : digamos es cundo te va muy lento el juego y eso normalmente es por culpa d etu ping.

PING [wiki]

El ping (que en la jerga de los juegos en red es LAG) es la medida para determinar cuanto tarda en contestar un ordenador (PC) con el servidor al que está conectado.

Cuanto mayor sea el número del PING "peor" conexión tendremos con el servidor, que incluso nos puede llegar a expulsar porque puede darse el caso de que afectaremos a otros jugadores (ya que el servidor se toma más tiempo a los pc que tardan en contestar y esto provoca un colapso que repercute en todos los jugadores que están en ese momento en tu mismo servidor).

Sin embargo, se denomina un PING alto a todo aquel PING que supere el número 105, un PING normal seria considerado desde el 50 hasta el 100, un PING excelente va desde el 10 hasta 49, cuanto menor sea nuestro número en el PING mejor conexión entablaremos con el servidor.

Un PING crítico es el que tenga el número 200 y un PING muy crítico el que supere el número 200.

----------------------------------------------------------------------------------------------------------------------------

para esto como ya esplique -> aqui

encontraríamos la ip del servidor del juego y le haríamos un ping

en windous: inicio -> ejecutar -> cmd ->

ping "ip del juego"

y en linux es lo mismo pero con aplicacciones -> terminal ->

ping "ip del juego"

comentais haber cual es el buestro en algunos juegos!

luego si eso pongo alguna de algún juego

salu2 JDG1

jueves, 16 de abril de 2009

martes, 14 de abril de 2009

spammer publico by JDG1 { gracias ZERO }

viernes, 10 de abril de 2009

Portable Ubuntu

¿Cómo usarlo?

Lo he probado en Windows Vista y funciona muy bien.

Descargamos la versión más reciente y la descomprimimos en algún lugar de nuestro disco duro o llave USB (por ejemplo C:\Portable_Ubuntu).

Ejecutamos una consola como administrador: Presionamos la tecla Windows, escribimos cmd, damos click derecho al programa cmd.exe que aparece y seleccionamos Ejecutar como administrador.

Nos dirigimos hacia la carpeta donde anteriormente desempaquetamos la aplicación C:\Portable_Ubuntu

cd Portable_Ubuntu

Ejecutamos el archivo run_portable_ubuntu.bat

C:\Portable_Ubuntu>run_portable_ubuntu.bat

Esperamos a que cargue (tal vez Windows nos pida autorización para ejecutarlo) y luego de un momento veremos una barra en la parte superior de nuestro escritorio. El password del usuario es 123456

Un video de Portable Ubuntu (recomiendo verlo a pantalla completa)

fuentehttp://portableubuntu.sourceforge.net/

I. Actualizar plantilla o modificarla.

Esto es devido a que en la plantilla no es de la mas actualizada y no reconoce el codigo. Aun nadie a intentado soluccionar el problema, i lo unico que se puede encontrar por los cercadores es que "cambies de plantilla".

I. Ver el error.

Vamos a la administracion de tu blog en blogger. Formato i editar html.

I buscamos el siguiente codigo: (Ctrl+F "en firefox" i buscamos "post").

Primero sin expandir.

Nos sale lo siguiente: Diferentes partes, por ejemplo cuantos post ver, etc...

I si expandimos los artilugios por asin decir:

Nos encontramos con el codigo responsable: Algo hacin dependiendo del blog.

Una ves encontrado podemos provar 2 cosas: La primera es substituirlo por imagenes.

Cambiando el codigo hacin:

imagen/>

imagen/>

- No tiene resultado. (pero cuando te descargas a tu pc el codigo si que se ven).

La segunda es mover-lo. Provaremos proximamente.

By gark.

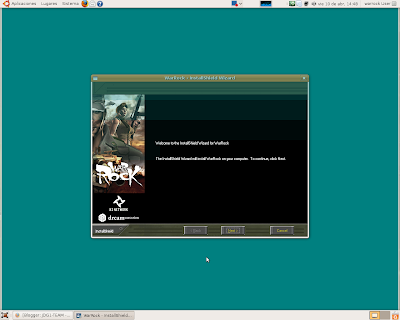

warrock en linux?

tratandose de jdg1 algun dia tenia que salir el tema :D

pero se podría intentar, estuve buscando por goole y nadie lo había conseguido al menos con resultados "medianos".

y hay desidi hacer estos tipos de tutoriales :

Instalando warrock en linux I

-S.O linux porsupesto

-wine

-el instalador del warrock

wine : Wine (acrónimo recursivo que en inglés significa Wine Is Not an Emulator "Wine no es un emulador") es una reimplementación de la API de Win16 y Win32 para sistemas operativos basados en Unix. Permite la ejecución de programas para MS-DOS, Windows 3.11, Windows 95, Windows 98, Windows ME, Windows NT, Windows 2000, Windows XP y Windows Vista.

[wiki]

-instalación de wine ?

$ sudo aptitude install wine

{ya sencuntra en los repocitorios de Ubuntu}

instalando... :

jueves, 9 de abril de 2009

martes, 7 de abril de 2009

lunes, 6 de abril de 2009

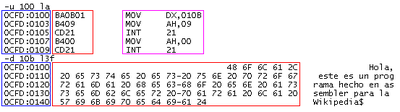

empesando con el antiactualizador de warrock

bien , antes de empezar , también podríamos hacerlo en "modo intuición" , pero vale mas tener alguna referencia no creéis?

intentando editar por vía de comandos el "lanzador" es solo para saber su comportamiento por hací decirlo .

bien , usamos cd para navegar por directorios y una ves en el directorio usamos edit programa que quieres editar.

[click en la imagen para ver bien]

resultado:

[click en la imagen para ver bien]

mm no podría ser tan fácil la cosa ni una linea de código , esto es normal.

luego se pueden usar otros programas {goole :)} . Un dato curioso que me encontrado es que en el dialogo que usa maquina -> nostros es este y no el nuevo :

autor : JDG1

JDG1-TEAM

salu2!

Creador De Themes Para Nokia y Sony Ericsson[para linux]

Características

* * Versiones 4.0, 4.1, 4.5, y 4.6 de los temas de Sony Ericsson de las ayudas

* Versiones 3.0, 3.1, y 3.2 de los temas de Sony Ericsson de las ayudas

* Versiones 2.0 de los temas de Sony Ericsson de las ayudas

* Temas de Nokia de la ayuda para las series 40 dispositivos

* Funciona en cualquier sistema operativo (mientras tienes JRE 1.5 o sobre instalado)

* Detección de la distancia del RGB, para los colores del tema

* Se conforma con Sony Ericsson y estándares del desarrollo del tema de Nokia

* Se conforma con los estándares de la industria para la extracción del archivo de XML y del ALQUITRÁN/la generación y la validación

* Los temas generados con el mTC v2 trabajan en el creador de los temas de Sony Ericsson

* Los temas generados con el mTC v2 trabajan en el estudio de los temas de S40 Nokia

* El mecanismo automático de la detección del tema, temas se abre automáticamente para el mejor dispositivo correspondiente

* Imagen automática que vuelve a clasificar según el tamaño

* Cambiar rápidamente el nombre del operador en la pantalla espera de la inspección previo (esto no cambiará el nombre real del operador en tu dispositivo)

* La información del autor del tema se ahorra en el tema

* Las pantallas espera animadas que usan animaciones del GIF se pueden completar un ciclo con la animación

* Zumbido en funcionalidad

* Inspección previo de la pantalla del copy al sujetapapeles (agregar rápidamente a un redactor de gráficos externo)

* Excepto la inspección previo de la pantalla

* Editable excepto todas las pantallas, que permite que agregues un fondo modificado para requisitos particulares directamente del mTC

* Opción para tener una frontera para la inspección previo de la pantalla

* Opción para inhabilitar el autodetection

* Recogedor del color (eyedropper)

* Construido en redactor de gráficos

* Inspección previo de XML

* Browser del archivo

* Plantilla de la imagen de la exportación para crear rápidamente nuevos temas

* Imágenes de la fricción y de la gota de tu computadora

Dispositivos de Sony Ericsson apoyados

* * Dispositivos de la serie de Sony Ericsson D (incluye D750)

* Dispositivos de la serie de Sony Ericsson F (incluye F500)

* Dispositivos de la serie de Sony Ericsson J (incluyen J300)

* Dispositivos de la serie de Sony Ericsson K (incluye K300, K310, K320, K500, K510, K530, K550, K600, K610, K610im, K618, K700, K750, K790, K800, K810, K850)

* Dispositivos de la serie de Sony Ericsson S (incluyen S500, S700, S710)

* Dispositivos de la serie de Sony Ericsson T (incluye T250, T610, T630, T637, T650)

* Dispositivos de la serie de Sony Ericsson V (incluyen V630, V800)

* Dispositivos de la serie de Sony Ericsson W (incluye W200, W300, W550, W580, W600, W610, W660, W700, W710, W800, W810, W830, W850, W880, W900, W910)

* Dispositivos de la serie de Sony Ericsson Z (incluyen Z250, Z310, Z320, Z500, Z520, Z525, Z530, Z550, Z558, Z600, Z610, Z710, Z750, Z800, Z1010)

*

* Dispositivos de Nokia apoyados

* Serie de Nokia 40 dispositivos (incluyen 5300)

* Serie de Nokia 40 dispositivos (incluye 6126, 6131, 6133)

* Serie de Nokia 40 dispositivos (incluyen 6233, 6234, 6265, 6267, 6270, 6275, 6280, 6282, 6288)

* Serie de Nokia 40 dispositivos (incluye 6300)

* Serie de Nokia 40 dispositivos (incluye 6500, 6500s)

* Serie de Nokia 40 dispositivos (incluye 7370, 7373, 7390)

* Serie de Nokia 40 dispositivos (incluyen 7500)

* Serie de Nokia 40 dispositivos (incluye 7900)

* Serie de Nokia 40 dispositivos (incluyen 8600)

Requisitos

Para funcionar el mTC necesitas el ambiente Runtime de Java (JRE) 5.0 (1.5) o arriba instalado en tu computadora, para descargar la visita más última www.java.com de JRE

domingo, 5 de abril de 2009

Java Adapter

por ejemplo si són superiores a tu pantalla usa este programa ;)

descarga[dentro hay un mini tuto]

fuente

impedir la actualisación al warrock?

si es posible , el tema es que es mas difícil que en otros juegos por ejemplo el metin que ejecutabas el metin2.bin y no hacia falta nada mas solo con eso ya entrabas al juego sin la parte de actualización y si jugabas online no pasa nada continuas bien-dolo todo...

-empezando

vamos a seguir estos pasos

1. C:\Archivos de programa\WarRock\System

2.localizamos warrock {.exe}

3. lo abrimos

4.observamos que pasa parece que arranca el warrock pero de golpe ,pam! se para T.T

-entonces que intentamos ?

lo voy a poner gráficamente:

para hacer estas cosas recomiendo hacer back up de todo no del pc sino del warrock.

bien intentemos otra cosa como ya sabemos el "lanzador" llama al "actualizador" cambiemos de nombre a WRUpdater le ponemos un 1 -->WRUpdater1

abrimos el "lanzador" hasta aquí todo correcto que pasa cundo le das a ok?

ERROR: Cannot find exeute file!

ERROR: Cannot find exeute file!no a encontrado donde seguir . por que ya sabemos que después de el lanzador va para el actualizador.

y si cojemos el warrock de sytems y le ponemos el nombre de WRUpdate , nada lo mismo que se debe esto porque en la ruta lo tiene que encontrar en C:\Archivos de programa\WarRock .

bien y si copiamos warrock le cambiamos el nombre i lo ponemos en la ruta ?

resultado? abrimos el lanzador todo bien le damos a ok no nos sale ningún error ,pero no pasa nada ya que no se " complementan "

bien entonces os pongo otro gráfico:

creo que ya tenéis una idea de como va ^^ , creo que con un .exe echo en vb6 bastara yo como el vb6 {mucho código "basura" y preferí aprender java nose} tendré que pedírselo a must , echándole una mano servidor que sino no sabe por donde empezar.

salu2!!

autor : JDG1

fuente: JDG1-team

sábado, 4 de abril de 2009

analisando warrock en nuestro pc

primero de todo decir que esto no quiere decir que hackeando warrock se reabra , simple mente esta sección "warrock" no esta abandonado y los miembros de jdg1-team continuamos con ello

bien , lo más normal es que este en esta dirección C:\Archivos de programa\WarRock

-que encontramos dentro de warrock ?

-carpetas:

-Animation ["animaciones"]

-Audio [audio sonido ...]

-conversations

-Data [juas xD , donde hay cosas bastante importantes por hací decirlo xDDD]

-fragments

-Maps [los mapas del warrock ]

-Music [musica]

-Screenshot [screens que haces en el juego dándole a la tecla imp pant{imprimir pantalla}]

-Sound [sonidos de armas , vehículos ...]

-StaticMesh

-System [digamos que esto seria el "warrock" luego se ajuntaría con todo lo otro textures("graficos",sonidos ,etc...]

-Texture [textures donde se pueden hacer los típicos "MODs"]

-otros: (algunos txt , el icono del warrock ,y otros tipos de archivos cfg...)

-dos aplicaciones : WRUpdater , WRLauncher {".exe"}

-que són los executables WRUpdate y WRLauncher juntamente con la carpeta System?

empesamos abriendo el WR - Launcher -> que pasa? se abre como si abriéramos el icono que tenemos al escritorio . analicemos la palabra Launcher del ingles Lanzador el que "lanza" {abre el warrock} como lo abriéramos normal .

WR - Update , update del ingles Actualizar -> es el que actualiza el warrock muy importante que quede esto claro , lo haré de modo gráfico

el cadrito de color verde lo he puesto expresamente ya veréis...

- se pueden modificar el contenido del warrock ?

claro que si , de echo es lo que hacen los hack "modifican" "valores" claro que para eso esta el HShield {anti-hacks} que lo encontramos aquí. pero solo se pone en funcionamiento cundo el warrock esta en ejecución .

C:\Archivos de programa\WarRock\Data\HShield

dentro del mismo hay C:\Archivos de programa\WarRock\Data\HShield\Update

solo era para citarlo como ya de veis saber update es actualizar.

modificando con un editor Hexadeciman {ya de veis saber lo que es por las entregas de hackeando warrock}

click para hacer más grande

como podéis ver no es tan fácil editar las "cosas" del warrock .

-que es necesario para editar , modificar el warrock ?

para editarlo puedes usar programas , buscarlos en google... {no hace falta que probéis nada, solo es para los más juguetones}

las .dll también pueden ser editadas y llevan acabo "cosas" importantes en el warrock .

DLL es la sigla de Dynamic Linking Library (Bibliotecas de Enlace Dinámico), término con el que se refiere a los archivos con código ejecutable que se cargan bajo demanda del programa por parte del sistema operativo. Esta denominación se refiere a los sistemas operativos Windows siendo la extensión con la que se identifican los ficheros, aunque el concepto existe en prácticamente todos los sistemas operativos modernos.

[wiki]

-por acabar quisiera poner un lenguaje de programación de bajo nivel [ASM] que es bastante útil para estas cosas .

El lenguaje ensamblador es un tipo de lenguaje de bajo nivel utilizado para escribir programas informáticos, y constituye la representación más directa del código máquina específico para cada arquitectura de computadoras legible por un programador.

Fue usado ampliamente en el pasado para el desarrollo de software, pero actualmente sólo se utiliza en contadas ocasiones, especialmente cuando se requiere la manipulación directa del hardware o se pretenden rendimientos inusuales de los equipos.

[wiki]

Salu2 , esto no acaba aquí :D

hecho por JDG1-team

Publicada TuxInfo 15, con pack especial con las ultimas versiones de las mas populares distribuciones GNU/Linux

http://www.tuxinfo.com.ar/tuxinfo/

http://www.tuxinfo.com.ar/tuxinfo/descarga

Índice completo de TuxInfo 15

Pág 4 - Noticias del mes.

Pág 10 - PACK TUXINFO 15 ¿COMO OBTENERLO?.

Pág 11 - Lo que viene!!! (nueva sección).

Pág 15 - Rhythmbox una solución multimedia con amplias opciones.

Pág 19 - Páginas Linux recomendadas de Tuxinfo Número 15.

Pág 21 - Obsesivos posesivos.

Pág 23 - Usando Zend Tool para la creación de proyectos.

Pág 30 - Tapa - Debian GNU/Linux 5.0 “Lenny”.

Pág 49 - Labo Xpress Google Desktop, Gizmo, Robotux.

Pág 53 - J2ME - Programando un cronómetro para nuestro celular.

Pág 63 - Eventos de software libre.

Pág 73 - Rincón del Lector.

Pág 75 - Testimonio de un lector.

viernes, 3 de abril de 2009

imagenes en java

bumpkey

Tome su llave original, y la marca para que los recortes sean como en esta foto.

A continuación,

Cortar una "línea" de alrededor de 1-2 mm de espesor en donde las marcas de los recortes de la llave original son como así,

Esto es lo que se suponía que el aspecto después de los recortes se hacen,

Ahora,

Cortar una línea recta a través de todos los picos, tratar de hacer la línea en medio de las cumbres de este tipo,

Esto es lo que va a tener después de los recortes,

Esto es lo que va a tener después de los recortes, A continuación,

A continuación,Cortar líneas diagonales en los picos de este modo ..

Haga esto en el otro lado del pico también ..

Esto es lo que debería quedar después que los recortes se han hecho a los picos, el bumpkey está casi terminado.

Esto es lo que debería quedar después que los recortes se han hecho a los picos, el bumpkey está casi terminado. Ahora tiene que tener cuidado aquí. Tiene que levantar un poco de metal en la cabeza, y un poco de metal en el hombro. Me parece que despegaba 5 mm en el hombro, y el 0,2-0,3 mm en la cabeza funciona bien, pero esto podría funcionar mejor a su propia manera, esto es sólo mi manera

Ahora tiene que tener cuidado aquí. Tiene que levantar un poco de metal en la cabeza, y un poco de metal en el hombro. Me parece que despegaba 5 mm en el hombro, y el 0,2-0,3 mm en la cabeza funciona bien, pero esto podría funcionar mejor a su propia manera, esto es sólo mi manera

Aquí está el resultado final..

Nota: Esto fue sacado de lockpicking101, traducido por mi--> cariez y agregado de nuevo las imagenes. Publicado originalmente por ThE_MasteR

Nota: Esto fue sacado de lockpicking101, traducido por mi--> cariez y agregado de nuevo las imagenes. Publicado originalmente por ThE_MasteRAutor: Crazy

Fuente: foro.lockpicking

martes, 31 de marzo de 2009

variables

estrutura:

tipo nombre [= valor];

ejemplo:

int x = 1

tipos de variables : byte->short->int->long->float->double

salu2!

BluePad

-BluePad para hacer uso de tu movil como comandamento adistancia! [para tu ordenador]

-bluetooth --> usa bluetooth como medio de conectividad

salu2!

Es composa de dos programes, un per instal lar el seu ordinador, i un altre per instal lar un dispositiu mòbil.

Gaudir!

lunes, 30 de marzo de 2009

Sentencia IF

codigo if (condicion) {

}

apuntes mios :

if // puede ser verdadero o falso

else if //si no se ejecuta if es faso se ejecuta if else es como otra oportunidad

//pueden haber las que quieras

else //si el codigo no se ejecuta se ejecutara el codigo else

salu2

domingo, 29 de marzo de 2009

WINDOWS INFILTRADO

Aqui teneis su nuevo cartel:

Salu2 by Gark

Comentarios en Java

1- //comentario

System.out.println ("Hola JDG1 , gark , must")

-solo puede ser una linea

2- /* comentario

y continua el comentario */

System.out.println ("Hola JDG1 , gark , must")

-mas de una linea

salu2

sábado, 28 de marzo de 2009

un "hola mundo" en java[by JDG1-team]

programando en java I [by JDG1]

escoger el tipo que quieres :

- J2SE: Edicion Standard, donde creas las aplicaciones comunes que se pueden ejecutar en la pc.

- J2EE: Edicion Enterprise, donde creas las aplicaciones web, junto con servidores web haces proyectos complejos.

- J2ME: Edicion Micro, donde creas las aplicaciones para dispositivos moviles, generalmente celulares.

[wiki...era un borador y ya no me acuerdo de la fuente :(]

-----------------------------------------------------------------------------------------------------------------------------------------

escoger IDE :(netbeans,eclipse,...)

...

-eclipse :http://www.eclipse.org/downloads/

-NetBeans 6.5 : descarga --> http://www.netbeans.org/downloads/index.html

...

un IDE es :

Un entorno de desarrollo integrado o, en inglés, Integrated Development Environment ('IDE'), es un programa compuesto por un conjunto de herramientas para un programador.

Puede dedicarse en exclusiva a un sólo lenguaje de programación o bien, poder utilizarse para varios.

[wiki -> http://es.wikipedia.org/wiki/Entorno_de_desarrollo_integrado]

-----------------------------------------------------------------------------------------------------------------------------------

apartir deste primera entrada entra la categoría java !

HEX -> DEC , DEC->HEX

http://www.parkenet.com/apl/HexDecConverter.html

salu2

miércoles, 25 de marzo de 2009

Tarjetazo

lunes, 23 de marzo de 2009

hackeando warrock III [cancelado]

El objetivo de la ingeniería inversa es obtener información a partir de un producto accesible al público, con el fin de determinar de qué está hecho, qué lo hace funcionar y cómo fue fabricado. Los productos más comunes que son sometidos a la ingeniería inversa son los programas de computadoras y los componentes electrónicos, pero básicamente casi cualquier proceso puede ser sometido a un análisis de Ingeniería Inversa.

[wiki]

ya que ha sido cancelado quiero que sepáis lo que se iba hacer por si alguien quiere aprender algo :)

empecemos quiero que agais esto -->abrir el warrock ->logearos -> ir ala tienda (shop) ->a bajo veréis una cosa que dice coupon al lado del inventario ->le dais y escrivis culquier casa haber que mensage de error os hecha .

haora leeros este tuto echo por mi amigo Hacker_Zero (lo que he visto más serca de un hacker lol):

leerlo por encima es solo para que sepáis de que se-trata habiendo echo lo anterior ya que me gustaría haberlo explicado yo mismo :(

se trata de crear un generador (keygen) para el warrock....

http://h-zero.blogspot.com/2009/01/tutorial-crackme-programar-keygen.html

el mensaje de error seria nuestro punto de referencia pero igualmente no se haría de esta manera ya que creo que lo hace con petición dela BBDD(base de datos) pero igualmente uvieramos sacado el algoritmo usando ingeniera inversa.

salu2 y gracias a todos esto no quiere decir que lo deje sino que temporalmente si pero ya lo rencaminare cundo haya investigado mas!

att:jdg1 and jdg-team

http://jdg1-team.blogspot.com/

--------------me olbidava asido cancelado por que me han dicho que esta parte del warrock no sirve para nada quiero decir que no da codigos y que nunca se ha usado jaja no os dire el culpable... xD(500.000 dinars ,aras grr)----------------------------------

Proyecto hackando warrock cancelado(indefinidamente)

-hackeando warrock I :completado pero no dio ningún resultado satisfactorio :(

-hackeando warrock II:es mucho más difícil la edición de paquetes ya que s'envia unos 30 o 40 o incluso más aun que hayas localizado el paquete , desencriptarlo todos los juegos tienen protecciones muy elevadas [solo en las betas se puede conseguir resultados favorecedores] aparte de que mi objetivo era llegar a crear e enviar nuestros propios paquetes al warrock esto es ilegal

-hackeando warrock III: ya se que se pude hacer con programas ... pero mi intención era crear el propio falta de colaboración y yo mismo de nociones de programación.

-hackeando warrock IV:me se ha confirmado un pequeño contratiempo que ya garante-ce que no funcionara T.T

esto no quiere decir que no se vulva reprender es más yo continuare pero muy lento ya que esto me quitaban bastantes horas las cuales eran para gaming... xD [seguiré investigando , probando .... y sobre todo aprendiendo para la vuelta]

GRACIAS A TODOS LOS QUE ME COMENTABAIS ALGUNA COSA

Att:jdg1 and jdg1-team

domingo, 22 de marzo de 2009

Introducción/ayuda a Hackeando Warrock III

bien vamos a lo que me interesaba :

---------------------------------Introducción a Hackeando Warrock III--------------------------------------

En criptografía, se denomina ataque de fuerza bruta a la forma de recuperar una clave probando todas las combinaciones posibles hasta encontrar aquella que permite el acceso.

Dicho de otro modo, define al procedimiento por el cual a partir del conocimiento del algoritmo de cifrado empleado y de un par texto claro/texto cifrado, se realiza el cifrado (respectivamente, descifrado) de uno de los miembros del par con cada una de las posibles combinaciones de clave, hasta obtener el otro miembro del par. El esfuerzo requerido para que la búsqueda sea exitosa con probabilidad mejor que la par será 2n − 1 operaciones, donde n es la longitud de la clave (también conocido como el espacio de claves).

Otro factor determinante en el coste de realizar un ataque de fuerza bruta es el juego de caracteres que se pueden utilizar en la clave. Contraseñas que sólo utilicen dígitos numéricos serán más fáciles de descifrar que aquellas que incluyen otros caracteres como letras, así como las que están compuestas por menos caracteres serán también más fáciles de descifrar, la complejidad impuesta por la cantidad de caracteres en una contraseña es logarítmica.

Los ataques por fuerza bruta, dado que utilizan el método de prueba y error, son muy costosos en tiempo computacional.

La fuerza bruta suele combinarse con un ataque de diccionario.

[wiki]

bien aclarado en este punto ya sabéis de que se trata quiero hacer un programa en : vb6 , scrip , c .... aun no lo tengo claro (en c tengo algunos ejemplo de diccionarios)

el programa constara de un "timer" cada x segundo pondrá y probara una contra sacada del diccionario que haremos o haré yo mismo con contraseñas frecuentes tipo : 123456 , aaaa123 ...

ayuda : necesito gente con nociones avanzadas en programación (la materia) ya que he tratado con el tema con algún miembro de jdg1-team hemos buscado ejemplos por google... pero la verdad que no llegamos... AYUDADNOS! [claro que saldréis como autores del programa...]

salu2!

Att: jdg1-team

-----------------------------algoritmos de promos--------------------------------------------------------------------

quisiera hacer una pequeña observación los promos están escritos en hex ya que solo usan 0-9 / a,b,c,d,e,f lo podéis mirara en la calculadora de windous o en linux poniéndola en científico.

hackeando warrock II 1.0

-El código ASCII (acrónimo inglés de American Standard Code for Information Interchange — (Código Estadounidense Estándar para el Intercambio de Información), pronunciado generalmente [áski], es un código de caracteres basado en el alfabeto latino tal como se usa en inglés moderno y en otras lenguas occidentales. Fue creado en 1963 por el Comité Estadounidense de Estándares (ASA, conocido desde 1969 como el Instituto Estadounidense de Estándares Nacionales, o ANSI) como una refundición o evolución de los conjuntos de códigos utilizados entonces en telegrafía. Más tarde, en 1967, se incluyeron las minúsculas, y se redefinieron algunos códigos de control para formar el código conocido como US-ASCII.

El código ASCII utiliza 7 bits para representar los caracteres, aunque inicialmente empleaba un bit adicional (bit de paridad) que se usaba para detectar errores en la transmisión. A menudo se llama incorrectamente ASCII a otros códigos de caracteres de 8 bits, como el estándar ISO-8859-1 que es una extensión que utiliza 8 bits para proporcionar caracteres adicionales usados en idiomas distintos al inglés, como el español.

[wiki]empezando utilizar programas mi amigo word me digo que el wpe pro estaba detected a si que utilizare otor programa aquí una screen de cundo puse el sniffer y luego edite un paquete :

nombre clave packet sniffing/editing

nombre clave packet sniffing/editingse que no se be muy bien... pero ahora entenderéis las definiciones . en una parte esta en hex y en la parte para editar en ascii por eso siempre nos ira bien un traductor ejemplo este http://www.elhacker.net/sneak.php

por ahora aquí concluye a la referencia de paquetes edición... ya que es ilegal y el warrock esta bastante protegido are mis pruebas a partir de ahora con otro juego el cual se pude utilizar el CE ... (ya me entendéis)

el programa que estuve usando (tiene varias utilidades) también scane el puerto TCP del warrock y aquí los resultados :

tiene 18 firewalled en diferentes puertos dos se llaman fire Hack... pero me sopto al ver unos que se llamaban Trojan bueno y otra cosa el servidor del warrock usa linux .

salu2

--------------------------------by JDG1 and JDG1-team---------------------------------------

poner la funte y el autor : JDG1 , jdg1-team.blogspot.com

Llave bumping

sábado, 21 de marzo de 2009

hackeando warrock II 0.1,1

bueno en hackeando warrock II 0.1,1 solo tiene por objetivo saber que conexiones y saber un poco de información sobre protocolos que usa el warrock... para prepararnos siempre espesemos buscando info!! antes de la acción :) solo aclarar que esto aun no sacaremos toda la info que queremos digamos que es solo una introducción a hackeamos warrock II ( tendrá varias partes):

antes de usar programas especializados en la materia de conexiones (seguramente en la próxima entrega) espesaremos con el simple comando netstat .

definición:

empesemos :

inicio -> ejecutar -> cmd -> usamos el comando netstat

ahora bien como saber cual es el del warrock y cuales son otros , lo primero que me se ocurio fue cerrarlo todo y ejecutar el comando netstat luego abrir el warrock i volver ejecutar el comando y haber que no es echa pero seguía sin tenerlo claro .

bien entones me dije y si le ponemos el comando netstat -h [creo que con -m también va simplemente por que no es un parámetro valido y lo interpreta como ayuda hahhaha]

entoces netstat -h (pongo lo sacado de wiki)

- -a Visualiza todas las conexiones y puertos TCP y UDP, incluyendo las que están "en escucha" (listening).

- -b En los sistemas recientes, visualiza el binario (ejecutable) del programa que ha creado la conexión.

- -e Estadísticas Ethernet de las visualizaciones, como el número de paquetes enviados y recibidos. Se puede combinar con la opción -s.

- -n Se muestran los puertos con su identificación en forma numérica y no de texto.

- -o En sistemas Windows XP y 2003 Server, muestra los identificadores de proceso (PID) para cada conexión. Se puede verificar los identificadores de proceso en el Administrador de Tareas de Windows (al agregarlo a las columnas de la pestaña procesos)

- -p Muestra las conexiones para el protocolo especificado; el protocolo puede ser TCP o UDP. Si se utiliza con la opción de -s para visualizar la estadística por protocolo, proto puede ser TCP, UDP o IP.

- -r Visualiza la tabla de enrutamiento o encaminamiento. Equivale al comando route print.

- -s Estadística por protocolo de las visualizaciones. Por el valor por defecto, la estadística se muestra para TCP, UDP e IP; la opción -p se puede utilizar para especificar un subconjunto del valor por defecto.

- -v En sistemas Windows XP y 2003 Server, y usado en conjunto con -b, muestra la secuencia de componentes usados en la creación de la conexión por cada uno de los ejecutables.

esto va a cada gusto siempre mirando lo que buscamos yo en my caso (bueno en el del blog por que hací más cosas que no esplicare...)

usaremos netstat -b el cual ahora si sabremos de que aplicaciones vienen :

en el caso del wr no mostrara que viene de warrock.exe sino que dirá

No se puede obtener información de propiedad pero si lo hacemos una ves con todo apagado i luego con el wr encendido sabremos cual es ;)

No se puede obtener información de propiedad

TCP ED:2197 192.168.0.194:netbios-ssn TIME_WAIT 0

TCP ED:2205 wlogin.k2warrock.com:5330 TIME_WAIT 0

un ejemplo :

C:\Documents and Settings\warrock>netstat -b

TCP ED:1076 unknown.Level3.net:5340 ESTABLISHED

estas dos pertenecen a warrock no pongo otras cosas que obtenido por que no quiero que venga un putto lecher y diga las cosas que dicen...

----------------------------------------BY JDG1 and TEAM-JDG1------------------------------------

si queréis poner esto en algún foro etc tiene que salir su fuente y autor mirara arriba fuente : http://jdg1-team.blogspot.com/

preparando próximas entregas de hackeando warrock II